Quebrar senha do GMail

Algumas dicas de hackers!

Quebrar senha do GMail

Algumas dicas de hackers!

O GMail é o serviço de e-mail mais utilizado no mundo; é importante que você saiba por que os hackers podem comprometer facilmente a integridade da sua conta.

É muito difícil para os usuários do GMail lembrarem-se de todas as suas senhas. Eles têm tantas em sites diferentes que é quase impossível lembrar todas! Por isso, os hackers acham muito mais fácil quebrar senhas de contas do GMail e obter acesso à nossa privacidade.

Todos somos vulneráveis. Aliás, senhas como " 12345 " ainda são tão populares quanto sempre. Nossa vida atual exige um mínimo de proteção; nossa vida digital deve manter um mínimo de privacidade.

Diariamente, hackers desenvolvem novas técnicas de invasão para contornar a segurança do GMail. Existem artigos explicando que um hacker pode facilmente quebrar uma senha do GMail — isso também pode acontecer com a sua conta. Eles usam diversos softwares pequenos, como ataques de força bruta. Eles fazem várias tentativas até que a senha seja descoberta. Outros métodos, como criar redes Wi-Fi falsas, têm como único objetivo capturar o tráfego de internet. Assim, a senha é salva com certeza.

O que você precisa saber é que, quando hackers invadem sistemas de segurança — mesmo os mais complexos, como o GMail —, geralmente o fazem a partir de um computador simples. Ao contrário do que se acredita, eles não usam computadores modernos de última geração. A principal ferramenta deles é a Internet, usada apenas como fonte de informação, que depois é usada contra sua conta do GMail. É uma faca de dois gumes: a Internet é uma ferramenta magnífica que ajuda bilhões de pessoas ao redor do mundo, mas também fornece um reservatório extraordinário para hackers. Eles têm seus próprios canais para distribuir softwares piratas, que trocam entre si.

A Google acredita em oferecer boa proteção aos usuários do GMail. Isso é totalmente falso. O GMail é um e-mail, não é um cofre digital!

O cliente de e-mail da Google é usado por milhões de pessoas ao redor do mundo. Com a expansão do Android e a facilidade de criar uma conta do GMail, tornou-se quase uma regra ter um endereço de e-mail hospedado pelo gigante de Mountain View. Isso significa, em particular, que há uma enorme quantidade de dados hospedados nesta plataforma. Assim como nós, os hackers sabem disso e pretendem tirar proveito.

Além disso, a invasão é iniciada por parentes que querem saber o que seu contato está fazendo ao acessar o e-mail. Pode ser pais vigiando os filhos ou um cônjuge vigiando o parceiro.

O que torna a invasão da sua conta do GMail ainda mais perigosa são as redes sociais. De fato, nossas contas de redes sociais estão vinculadas aos nossos endereços de e-mail. Isso significa que, se um hacker conseguir sequestrar sua conta do GMail, suas contas online vinculadas a esse e-mail ficarão vulneráveis.

Dependendo dos objetivos e dos meios, cada um usa técnicas adequadas à situação. Aqui estão alguns métodos que você deve conhecer e que podem ser usados para invadir sua conta do GMail:

usando o PASS BREAKER.

O PASS BREAKER é uma ferramenta poderosa que decifra facilmente uma senha do GMail. Basta inserir um endereço de e-mail e ele exibirá a senha correspondente. Como? Por meio de um algoritmo avançado que acessa diretamente os bancos de dados internos de senhas.

Agora você pode baixar o PASS BREAKER e começar a decifrar a senha da sua conta do GMail.

Visite o site oficial para acessar o PASS BREAKER: https://www.passwordrevelator.net/pt/passbreaker

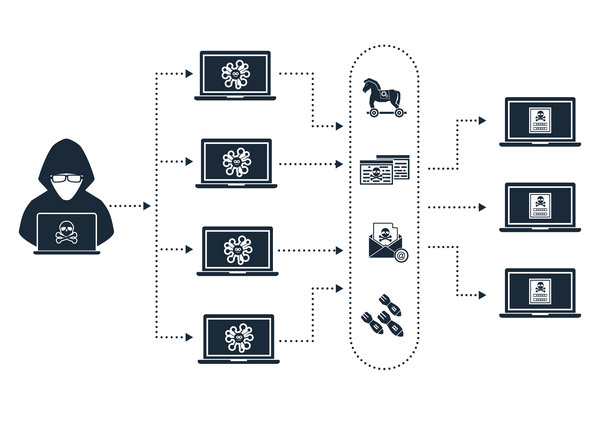

Basicamente, botnets são usadas para mineração de criptomoedas ou pirataria em larga escala baseada em ransomware, por exemplo. No entanto, não se deve descartar a possibilidade de seu uso para roubar suas credenciais do GMail. Como o GMail é um espaço estratégico de comunicação web, todos os meios são válidos para acessá-lo. Botnets são conjuntos de computadores e dispositivos conectados entre si (smartphones, objetos conectados). Esse tipo de rede é criado por atores com o objetivo de gerar grande poder computacional ao unir cada dispositivo individualmente — e, claro, em detrimento dos proprietários dos dispositivos afetados. Quando o malware que permite essa interconexão é instalado em um terminal, ele pode agir como um cavalo de Troia e extrair os dados desse dispositivo. Por isso, as botnets podem ser usadas contra você no contexto da invasão da sua conta do GMail.

O gravador de tela (screen recorder, em inglês) é um programa malicioso capaz de espionar a tela do seu terminal e enviá-la ao seu operador. Como o nome sugere, ele grava tudo o que é feito na tela do dispositivo. Imagine que, ao acessar sua conta do GMail, tudo o que você fizer será registrado. O hacker poderá então saber quais informações você usa para estabelecer essa conexão com sucesso.

Falamos acima sobre esse programa que grava a tela e garante que tudo no smartphone ou computador seja transmitido visualmente ao operador malicioso. O keylogger funciona da mesma forma, mas é mais especializado em registrar teclas pressionadas. O keylogger é um programa malicioso que permite a um hacker saber o que você digita no teclado do seu terminal. Portanto, se você estiver infectado por um keylogger, sua senha estará à mercê dos hackers. No entanto, é necessário instalá-lo primeiro no seu dispositivo. Nesse contexto, os hackers frequentemente usam:

O ataque de dicionário é uma técnica que encontra a senha testando várias combinações possíveis armazenadas em um banco de dados chamado dicionário. O hacker usará um software malicioso que percorrerá automaticamente o dicionário que ele possui. Essa análise de todas as informações armazenadas nos dicionários é aplicada automaticamente para que a senha correta seja encontrada e executada automaticamente no login.

Todas essas combinações usadas para iniciar o ataque de dicionário geralmente têm origem em:

Esse ataque é amplamente usado em redes sociais com o objetivo de desviar a atenção dos usuários. Funciona de forma semelhante ao phishing. No entanto, nesse contexto, não é necessário clicar em um link. Você pode ser vítima de clickjacking apenas ao clicar em uma imagem ou simplesmente em um botão de "curtir". É realmente muito difícil detectar esse método de invasão. O usuário simplesmente precisa confiar na sua intuição ao se deparar com essa situação.

Ataques de força bruta fazem parte da invasão de computadores e consistem em o hacker forçar a conexão a uma conta ou acesso, testando uma infinidade de combinações de identificadores até que o sistema valide a proposta correta.

O princípio desse ataque é simples: graças a softwares automatizados, o hacker testará diferentes combinações, uma por uma. As combinações são geradas seguindo algoritmos lógicos bem definidos. Por exemplo, o sistema pode realizar análises em ordem alfabética, em ordem crescente ou decrescente em relação aos números contidos na senha ou, ainda, explorar totalmente letras aleatórias para evitar que as medidas de proteção implantadas em certos sistemas de login (como bloqueios) interrompam o ataque. Os hackers podem então optar por combinações aleatórias. Para maximizar as chances desse ataque cibernético, eles frequentemente combinam o ataque de força bruta com o ataque de dicionário ou com ataques de tabela arco-íris, que são variantes dele.

É uma técnica que pertence à criptoanálise pura. Consiste simplesmente em converter sons e vibrações emitidos por um determinado dispositivo — seja ele computador, analógico ou mecânico (criptoprocessador, rotores, teclado de computador, etc.). No entanto, a implementação dessa técnica exige que o hacker tenha um bom equipamento. De fato, ele precisa de receptores, analisadores de som e alguns softwares criptográficos.

Você deve saber que a criptografia acústica surgiu desde a Segunda Guerra Mundial. Trata-se de uma invasão que estava à frente do seu tempo.

Não é estritamente uma invasão, já que pode ser usada fora do mundo da internet. Engenharia social é, antes de tudo, manipulação. É um método que permite que alguém em quem você confia reúna informações úteis para, no final, usá-las contra você. Nem todos nas redes sociais são honestos. Em alguns grupos públicos ou privados, as interações levam à criação de laços. Se há uma coisa a lembrar dessas trocas — tanto em grupos quanto nas redes sociais — é que sempre haverá pessoas que querem aproveitar sua desatenção para tentar invadi-lo. Frequentemente, quando precisam de informações, pressionarão você a fornecê-las. Por isso, seria interessante evitar publicar muitos dados que tenham relação direta ou até indireta com sua vida privada ou profissional. Evite responder a publicações que pedem sua idade ou data de nascimento. O mesmo vale para trocar mensagens em particular com pessoas que você não conhece pessoalmente.

Quando você esquece sua senha, pode recuperá-la iniciando um procedimento de redefinição. Isso é bastante simples e conveniente, mas também pode ser usado contra você. De fato, se o hacker iniciar a recuperação da senha e tiver algumas informações pessoais sobre você, poderá escolher uma nova senha que lhe dará controle total da sua conta do GMail. Nesse contexto, ele primeiro precisará ter acesso ao seu telefone, pois, ao redefinir a senha, um SMS com um código de redefinição é enviado, permitindo que o hacker conclua o procedimento. Mas ter seu número de telefone já não é mais um problema. Basta usar a técnica de sequestro de chip, chamada SIM Swap: uma forma de ligar para a operadora fingindo ser o proprietário do telefone e pedir para transferir o número para outro chip. Quando o hacker completa esse procedimento, redefinir a senha do GMail será moleza para ele.

Existem muitas técnicas para se invadir. Mas e quanto aos métodos de proteção? Primeiro, você precisa saber uma coisa: a segurança da sua conta do GMail é de sua responsabilidade. A disciplina é essencial diante da cibercriminalidade; não existe proteção perfeita, e a segurança absoluta é impossível. Como dizemos: " enquanto for informatizado, pode ser hackeado ". Portanto, aqui estão alguns métodos que você realmente deve considerar na sua política de proteção:

A invasão de contas do GMail é infelizmente bastante comum devido aos diversos métodos usados por hackers, como ataques de força bruta, engenharia social e keyloggers.

Embora o GMail implemente medidas de segurança, nenhum sistema é totalmente à prova de falhas. Os usuários também devem tomar medidas adicionais para proteger suas contas.

Técnicas comuns incluem ataques de força bruta, phishing, keyloggers e engenharia social.

Os usuários podem proteger suas contas do GMail usando senhas fortes e exclusivas, ativando a autenticação de dois fatores, atualizando regularmente o software e tomando cuidado com e-mails ou links suspeitos.

Sim, usar uma VPN pode aumentar sua segurança online, criptografando sua conexão com a internet e ocultando seu endereço IP, dificultando que hackers interceptem seus dados.

Se suspeitar de atividade não autorizada na sua conta do GMail, altere imediatamente sua senha, revise as configurações da conta em busca de alterações e reporte qualquer atividade suspeita ao Google.